Viele unserer Kunden setzen mittlerweile auf Office365 und andere Services von Microsoft wie auch auf Microsoft Entra ID bzw. Azure Active Directory (Azure AD / AAD) bzw..

Azure Active Directory (Azure AD oder AAD) unter dem neuen Namen Microsoft Entra ID ist eine Microsoft-Lösung für die Identitäts- und Zugriffsverwaltung, mit der Unternehmen Identitäten in Hybrid- und Multicloud-Umgebungen sicher verwalten können.

Für die weiteren Schritte wird ein entsprechend konfigurierte Microsoft Entra ID für Anwendungen vorausgesetzt.

Da ist es nur natürlich für uns, den Single Sign On (SSO) von Microsoft ebenfalls in unserer Produktlandschaft zu unterstützen. Somit brauchen sich Ihre Kollegen nur einen Zugang merken.

Ein weiterer Vorteil für Sie: Sie können die weiteren Faktor-Authentifizierungen von Microsoft nutzen, um den Zugang zum eserp noch sicherer zu gestalten.

Entra ID Login einrichten

Um einen Entra ID Login anzulegen, sind mehrere Schritte notwendig:

App-Registrierung

Zuerst ist es erforderlich eine neue App-Registrierung im Azure Active Directory (AAD) anzulegen.

-

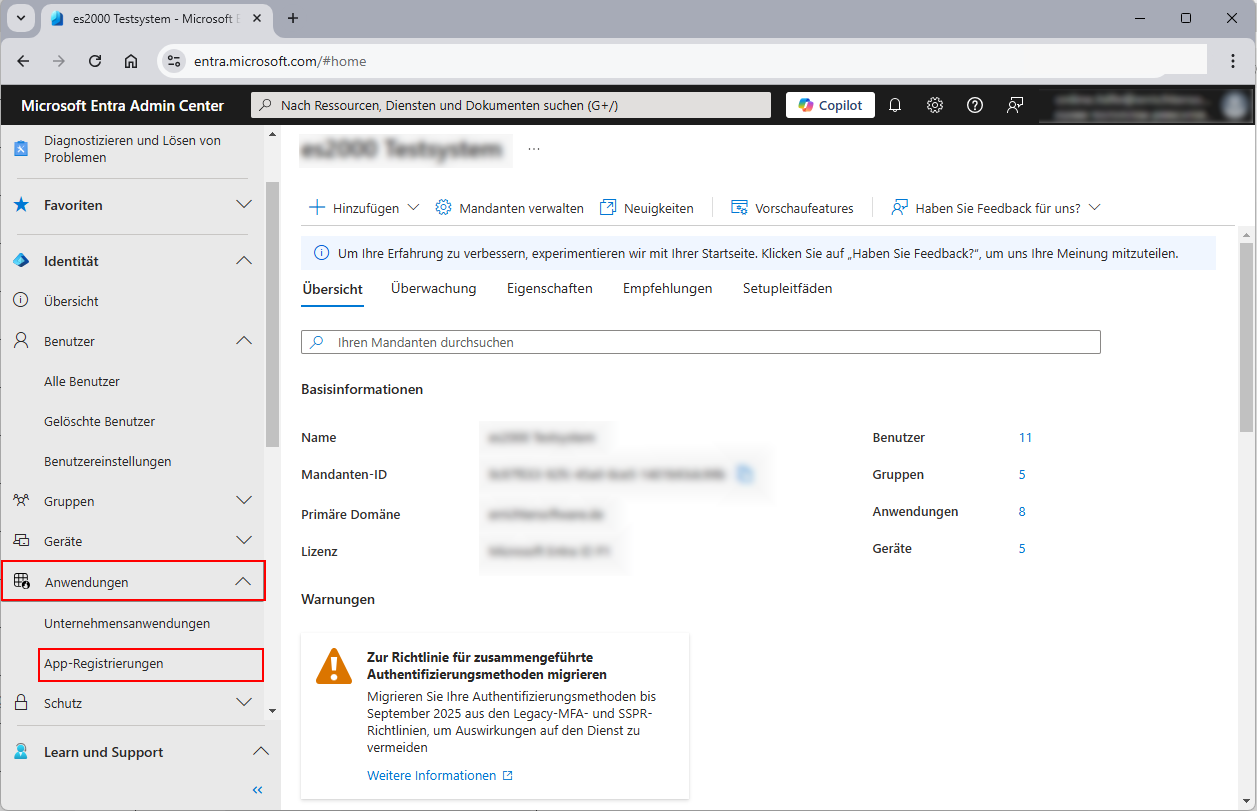

Gehen Sie zum Microsoft Entra Admin Center (https://entra.microsoft.com) oder öffnen Sie das Azure Portal und navigieren Sie zum Abschnitt Entra.

Melden Sie sich mit einem Administratorkonto an, das die erforderlichen Berechtigungen für die Registrierung von Apps hat.

-

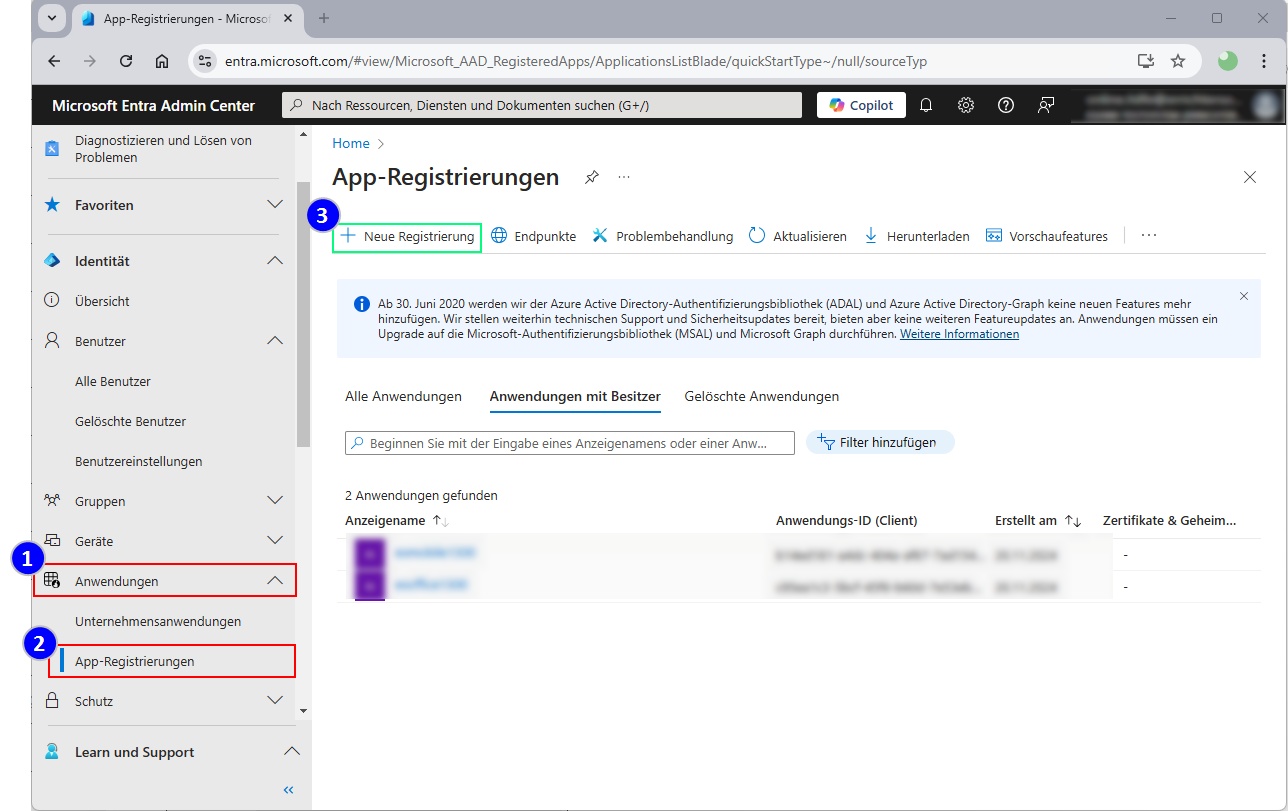

Navigieren zu den App-Registrierungen

Wählen Sie im Microsoft Entra Admin Center dem Menüeintrag Identität (Identity) aus.

-

Gehen Sie zum Menüpunkt Anwendungen | App-Registrierungen (App registrations). Dies ist der Bereich, in dem Sie neue Apps registrieren und verwalten können.

-

Neue App-Registrierung

Klicken Sie auf + Neue Registrierung (+ New registration), um eine neue App zu registrieren.

-

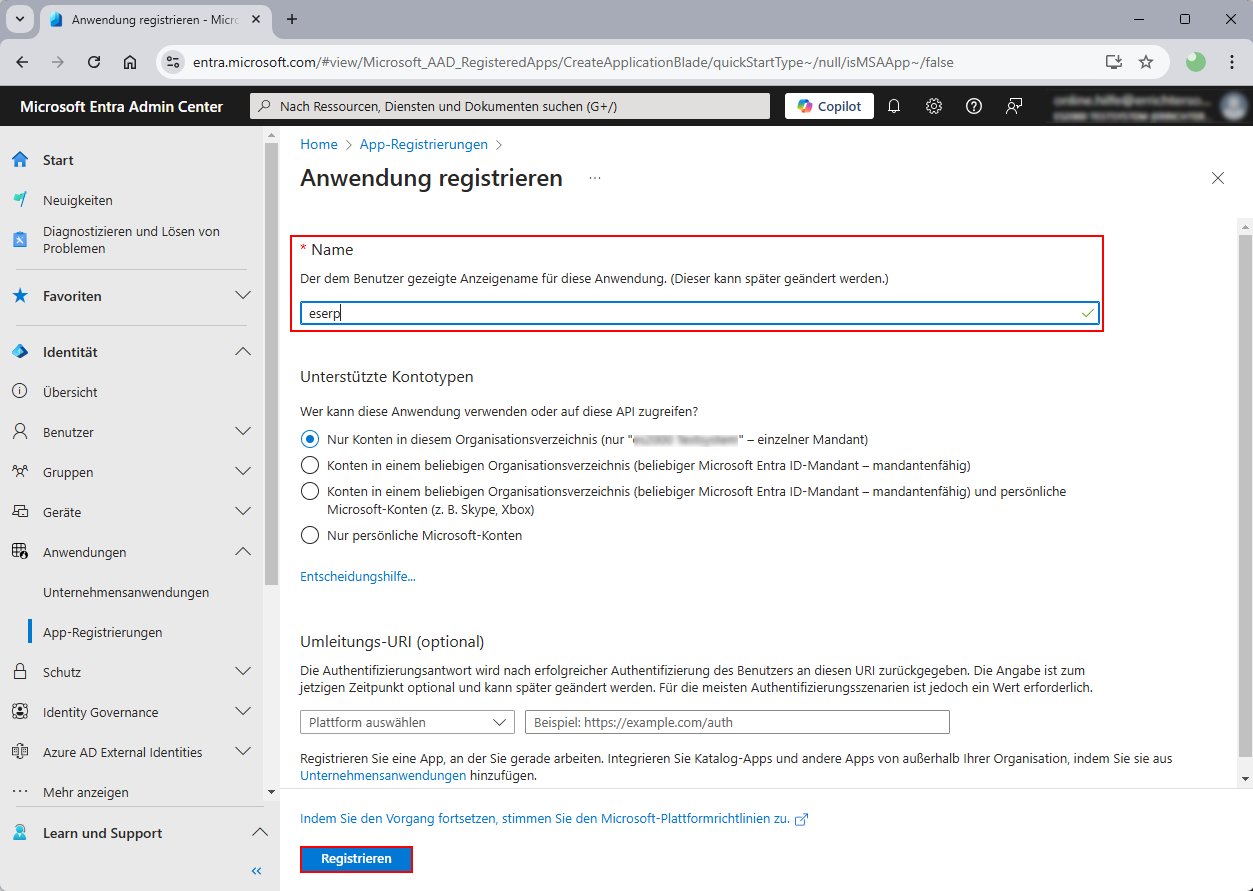

Das Eingabeformular Anwendung registrieren wird geöffnet.

-

In der Eingabemaske Anwendung registrieren ist erforderlich einen beliebigen Namen für die Anwendung zu vergeben. Es bietet sich an eserp oder ähnliches zu verwenden.

Die im Bereich Unterstützte Kontotypen ausgewählte Option ist abhängig von Ihrer Organisationsstruktur, weiter Informationen dazu erhalten Sie über den Link Entscheidungshilfe unterhalb der Optionen.

Klicken Sie dann auf die Schaltfläche Registrieren.

Die Umleitungs-URI kann zunächst leer bleiben. Klicken Sie auf die Schaltfläche Registrieren.

-

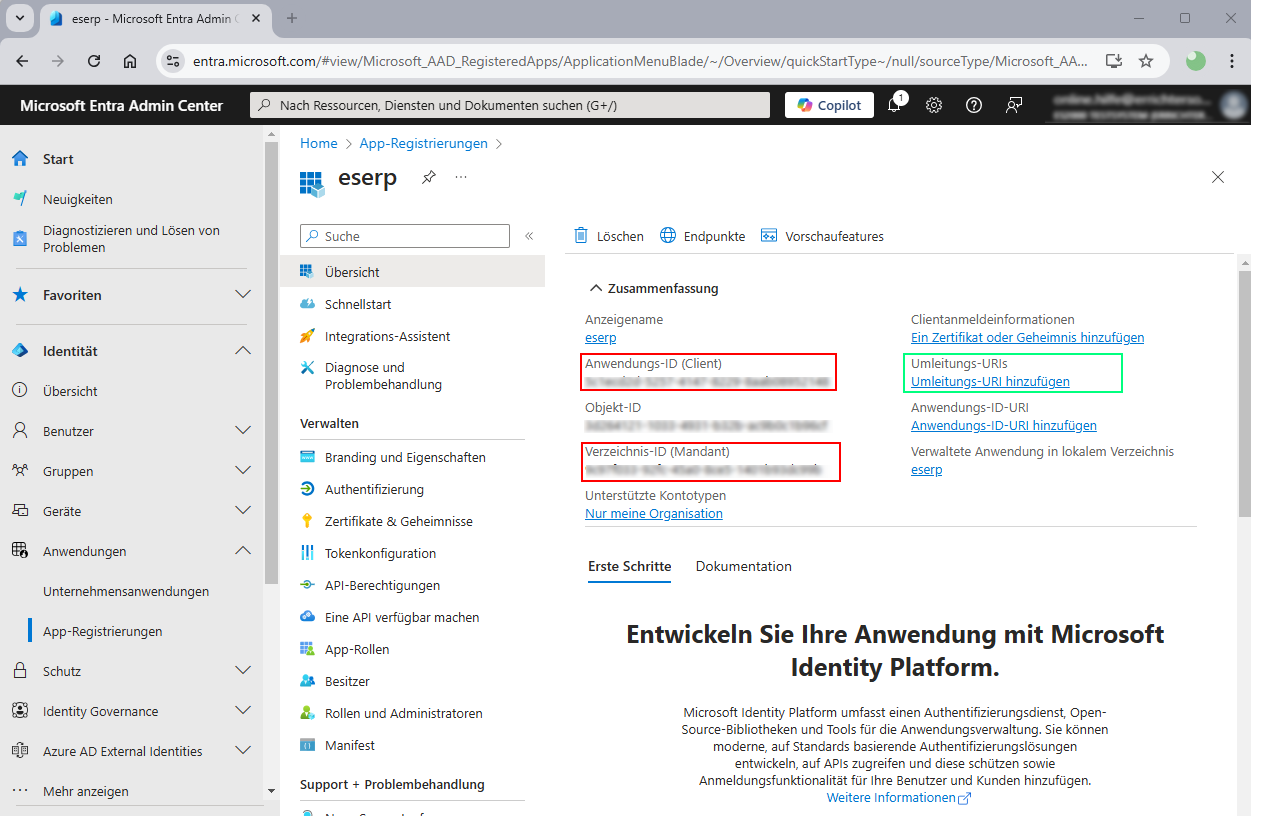

Die App wird unter dem eingegebenen Namen registriert und eine Zusammenfassung angezeigt.

Kopieren Sie zunächst den Wert aus dem Feld Anwendungs-ID (Client) in die Zwischenablage, klicken Sie dazu rechts neben die ID (Kopiersymbol wird dann angezeigt). Diese ID wird für das Anlegen einer Umleitungs-URI für das eserp benötigt.

-

Für das eserp und das esweb ist es noch erforderlich jeweils eine Umleitungs-URIs hinzuzufügen. Klicken Sie dazu auf den Link Umleitungs-URI hinzufügen.

eserp Umleitungs-URI anlegen

-

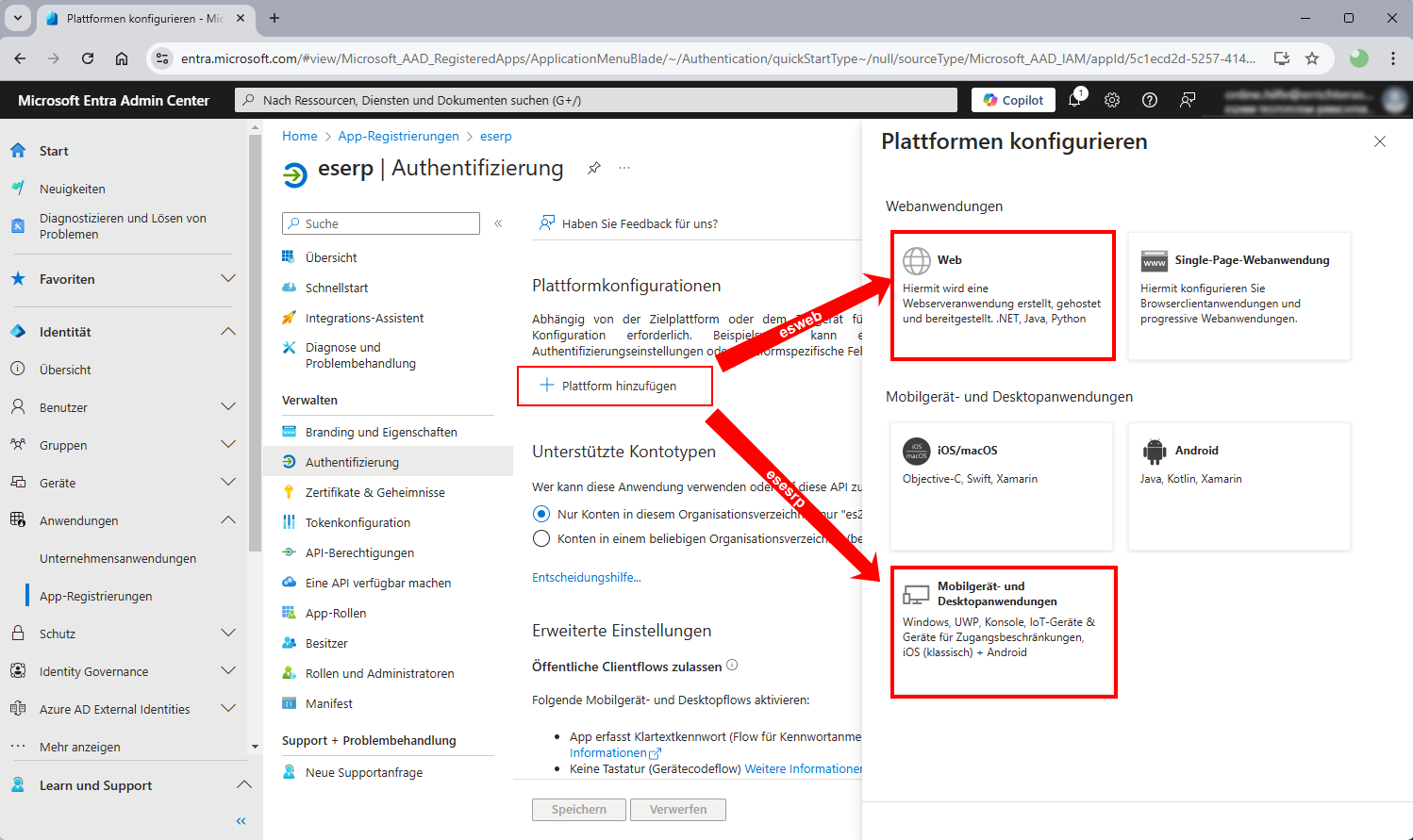

Klicken Sie in der Maske Authentifizierung auf die Schaltfläche + Plattform hinzufügen

-

Unter Plattform konfigurieren wählen Sie den Punkt Mobil- und Desktopanwendungen aus

-

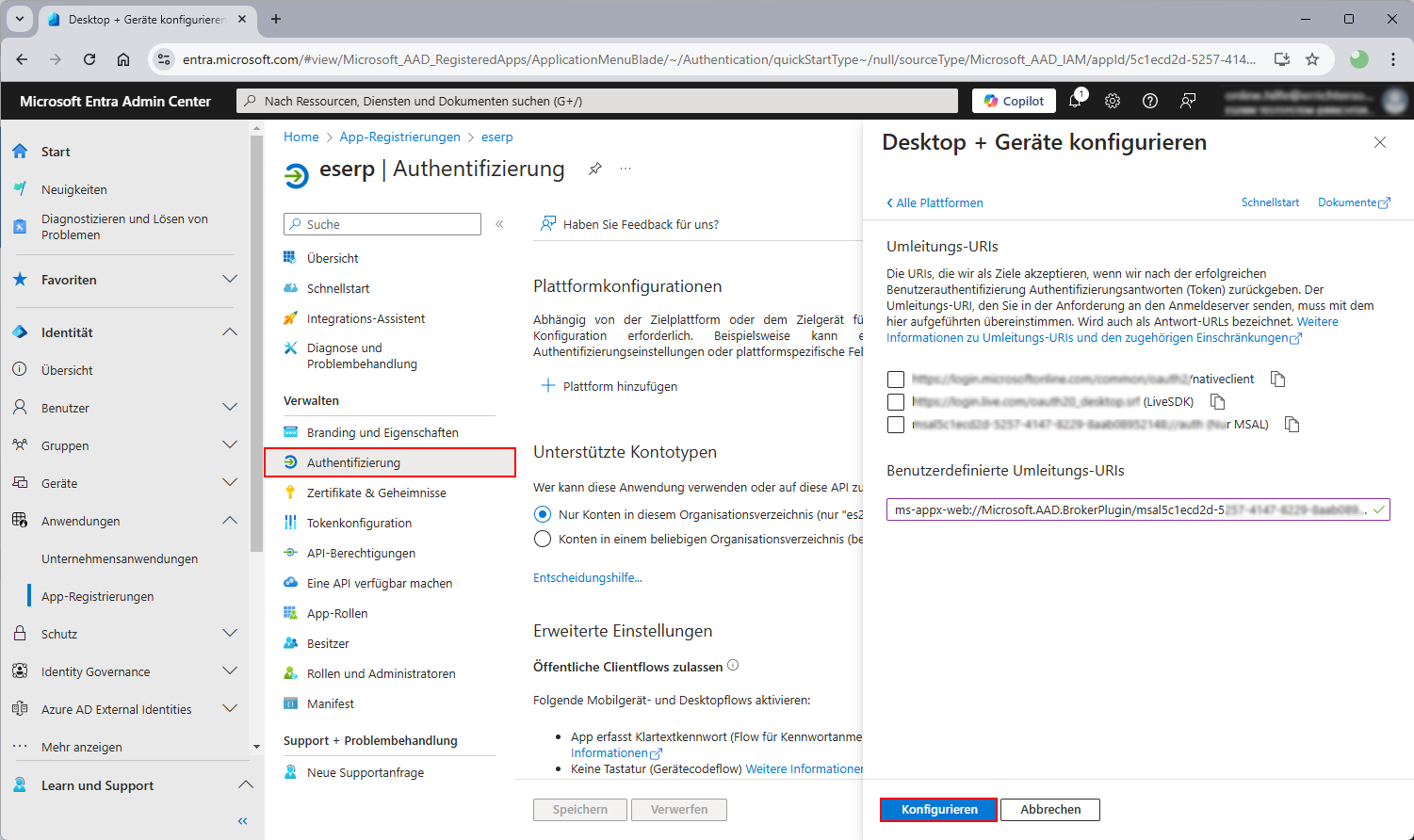

Fügen Sie in der Maske Desktop + Geräte konfigurieren eine Benutzerdefinierte Umleitungs-URI im untenstehenden Format ein.

ms-appx-web://Microsoft.AAD.BrokerPlugin/AnwendungsId(Client)

Für AnwendungsID(Client) fügen Sie die kopierte ID aus der Zwischenablage ein.

-

Klicken Sie auf die Schaltfläche Konfigurieren, die Umleitungs-URI wird der Authentifizierung hinzugefügt.

eswebUmleitungs-URI anlegen

-

Klicken Sie in der Maske Authentifizierung auf die Schaltfläche + Plattform hinzufügen

-

Unter Plattform konfigurieren wählen Sie den Punkt Web aus

-

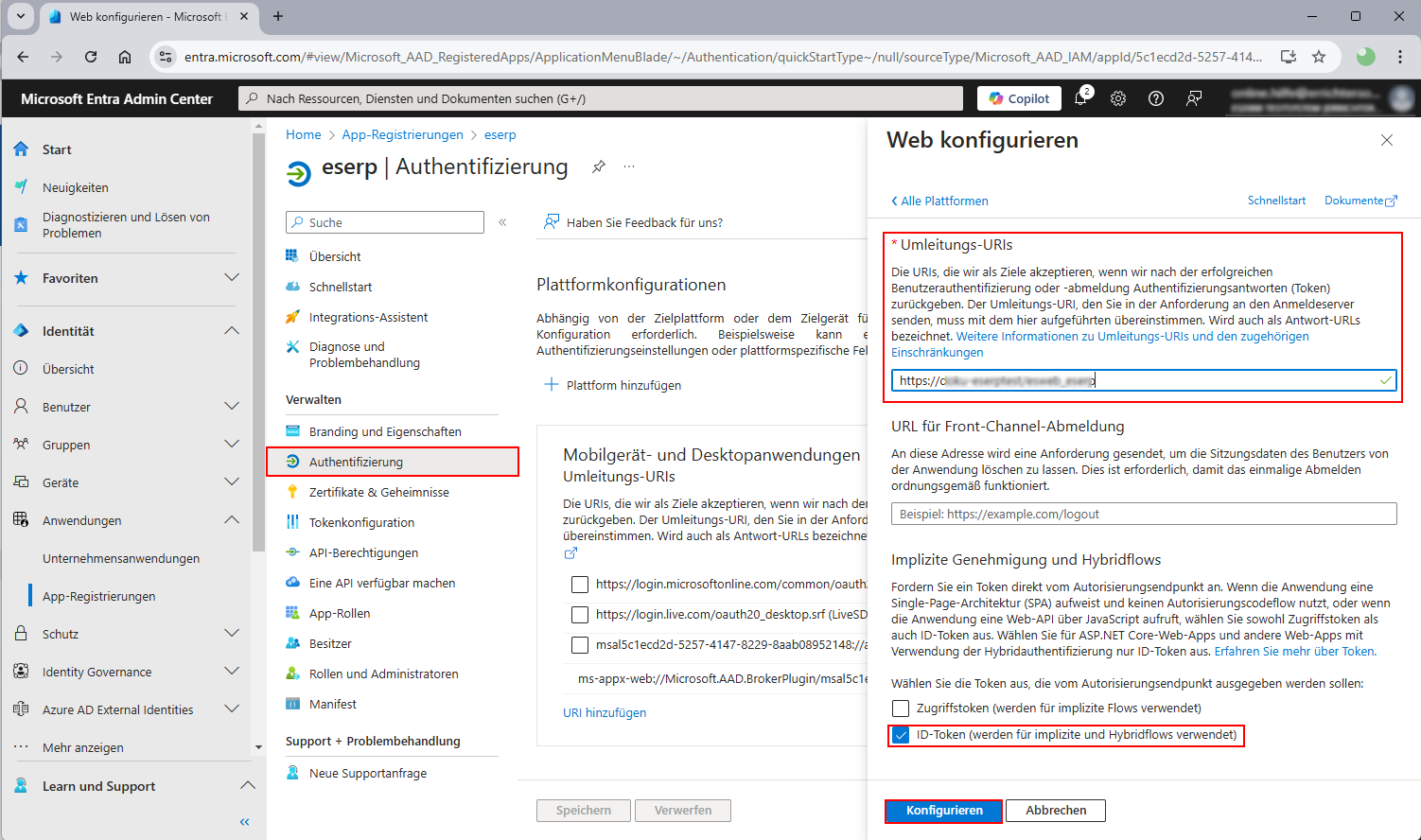

Fügen Sie in der Maske Web konfigurieren die URL zur Ihrem esweb als Umleitungs-URI ein.

Aktivieren Sie die Option ID-Token (werden für implizierte und Hybridflows verwendet).

-

Klicken Sie auf die Schaltfläche Konfigurieren, die Umleitungs-URI wird der Authentifizierung hinzugefügt.

-

Entra-ID Informationen in den Einstellungen eintragen

Im eserp unter Einstellungen | Allgemein | Berechtigungen | Einstellungen - Bereich 'Azure Active Directory' ist es erforderlich folgende Daten zu hinterlegen:

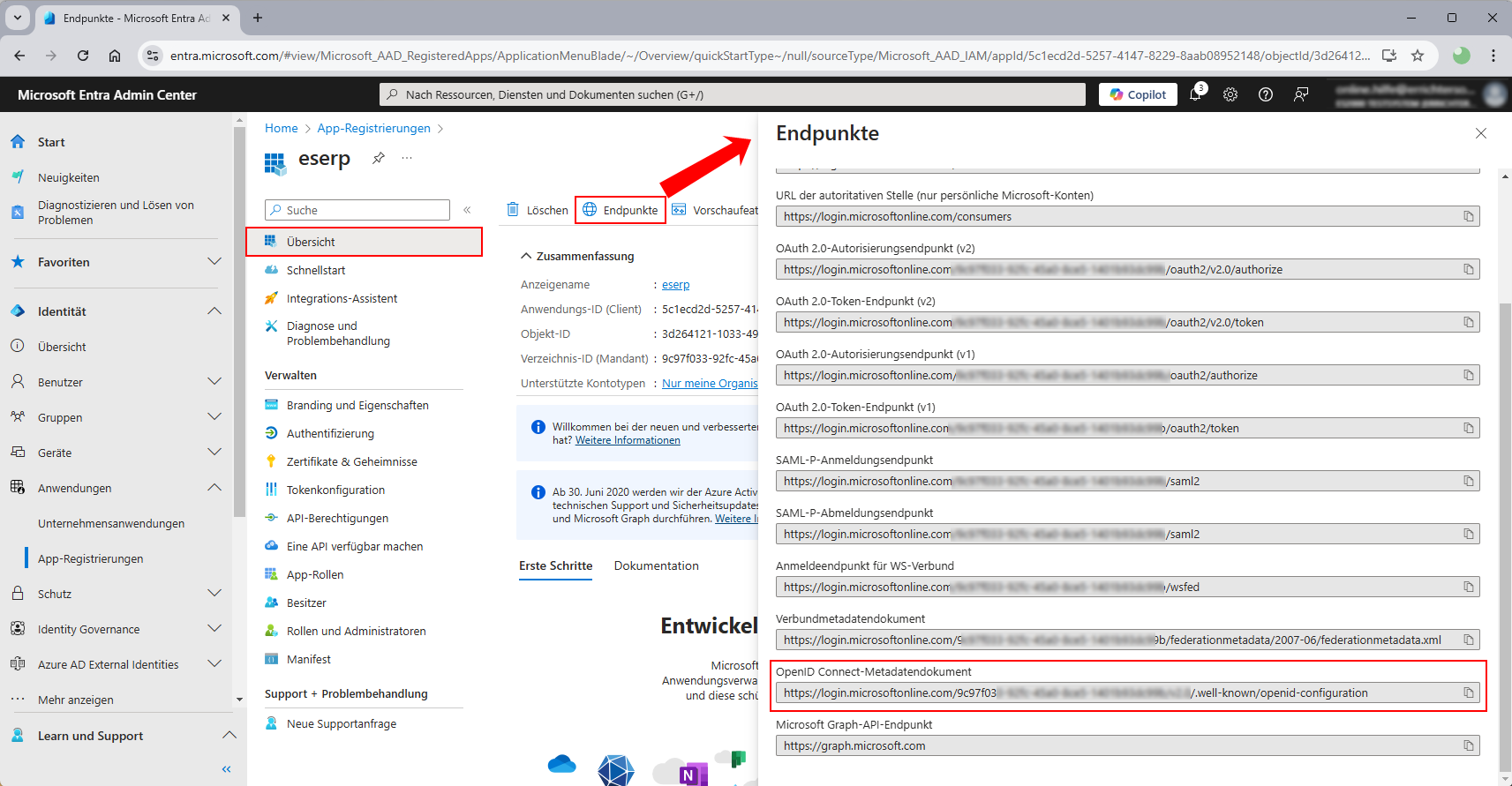

OpenID Connect-Metadatendokument

Fügen Sie in diesem Feld den Link ein, den Sie in der Übersicht (App-Registrierungen) Microsoft Entra Admin Center unter dem Punkt Endpunkte im Feld OpenID Connect-Metadatendokument kopiert haben.

Anwendungs-ID (Client)

Fügen Sie in diesem Feld die Anwendungs-ID, die Sie in der Übersicht (App-Registrierungen) im Microsoft Entra Admin Center aus dem Feld Anwendungs-ID (Client) kopiert haben.

Verzeichnis-ID (Mandant)

Fügen Sie in diesem Feld die Verzeichnis-ID, die Sie in der Übersicht (App-Registrierungen) im Microsoft Entra Admin Center aus dem Feld Verzeichnis-ID (Client) kopiert haben.

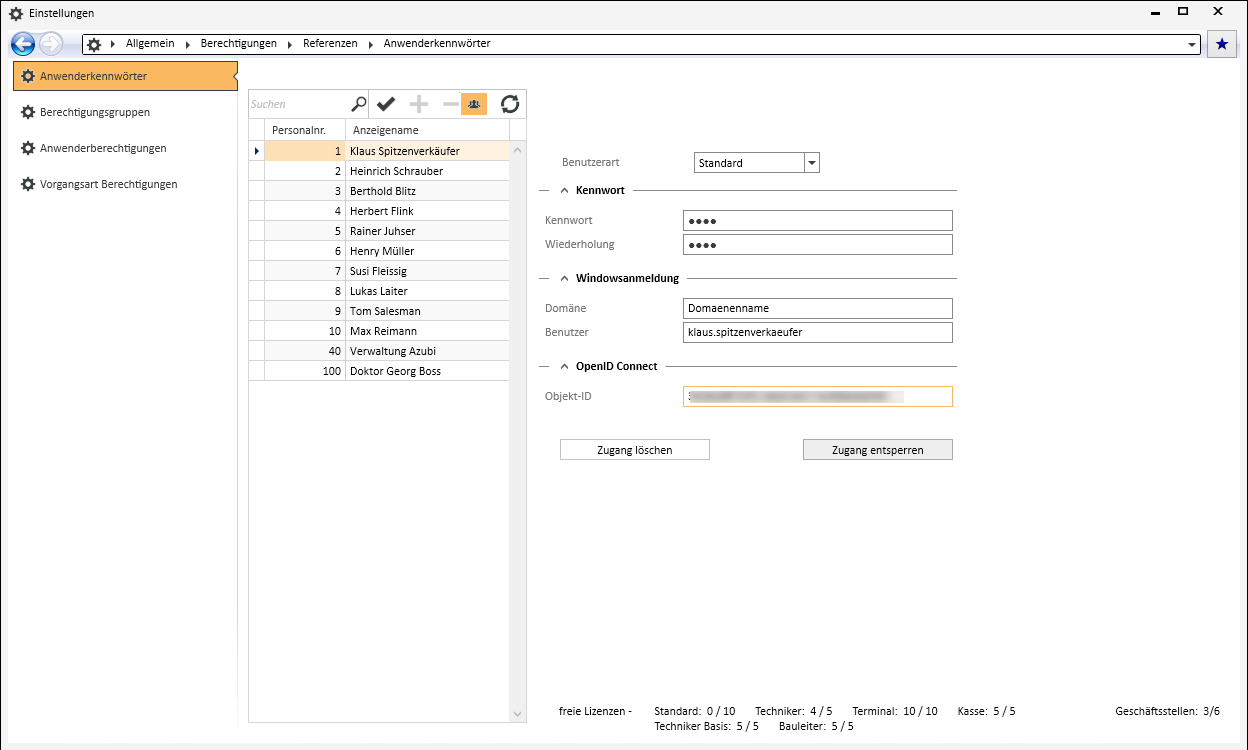

Verknüpfen von eserp-Benutzern (Personal) zu den Entra ID-Konten

Es ist noch notwendig für jeden Anwender / Benutzer die AAD Objekt-ID in den Anwenderkennwörtern im eserp zu hinterlegen.

-

Gehen Sie zum Microsoft Entra Admin Center (https://entra.microsoft.com) oder öffnen Sie das Azure Portal und navigieren Sie zum Abschnitt Entra.

Melden Sie sich mit einem Administratorkonto an, das die erforderlichen Berechtigungen für die Verwaltung von Benutzern hat.

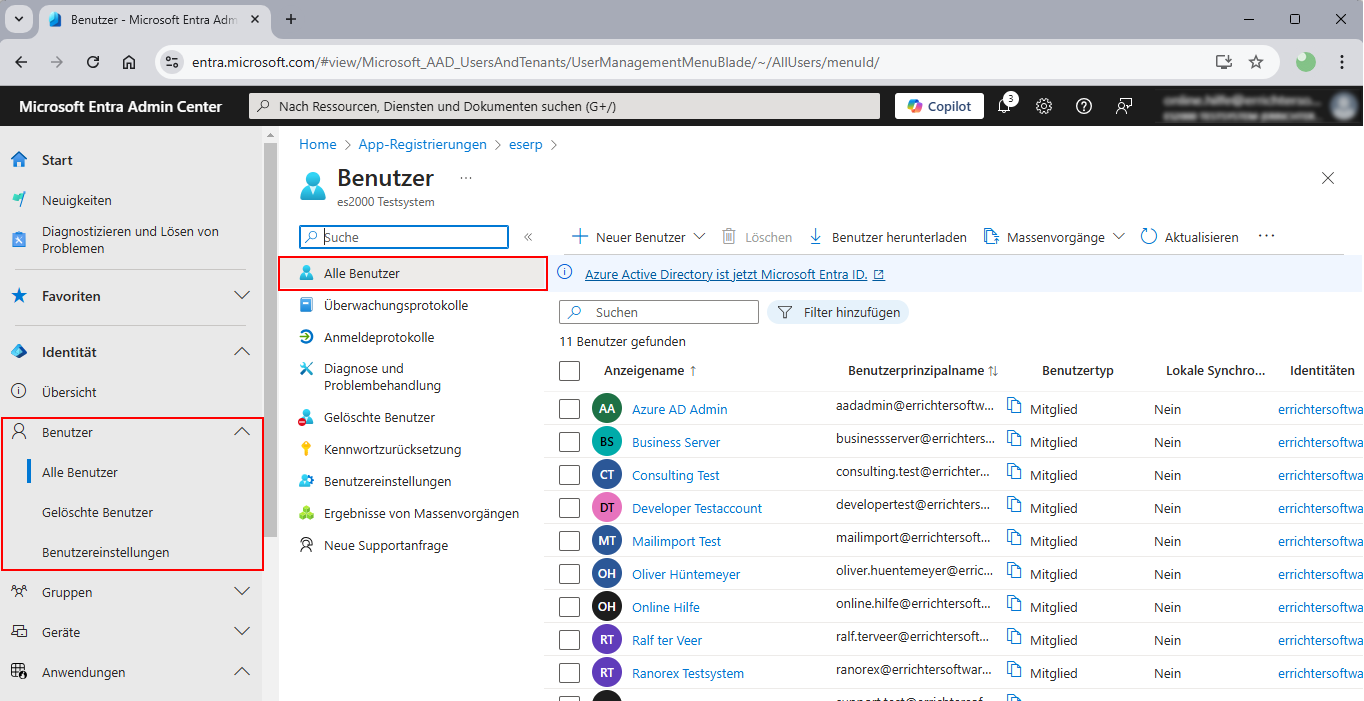

Wählen Sie im Microsoft Entra Admin Center dem Menüeintrag Benutzer aus.

Gehen Sie zum Menüpunkt Benutzer | Alle Benutzer

-

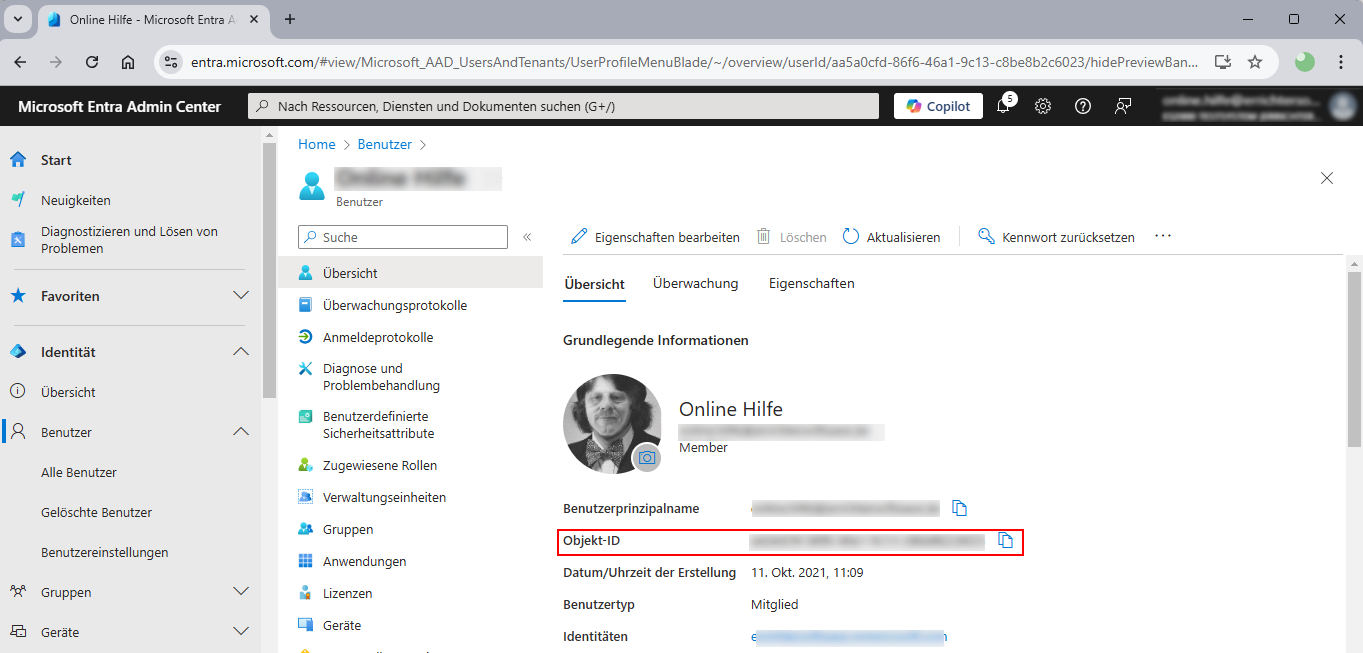

Wählen Sie in der Liste einen Benutzer durch Anklicken aus, die Detailseite wird geöffnet.

In der Übersicht oder Eigenschaften wird die eine Objekt-ID angezeigt, die für einen Benutzer innerhalb eines Mandanten eindeutig ist.

Derselbe Nutzer hat innerhalb eines anderen Mandaten allerdings eine neue Objekt-ID.

-

Kopieren Sie die Objekt-ID und tragen Sie diese im eserp unter Einstellungen | Allgemein | Berechtigungen | Referenzen | Anwenderkennwörter - Bereich 'OpenID Connect' für den Benutzer (PersonalNr.) im Feld Objekt-ID ein.

-

Nach dem Speichern der Änderungen kann sich der Benutzer mit seinen Windows-Anmeldeinformationen in der esmobile-App anmelden.

Anmeldung im eserp über AAD

Nach Aktivierung der oben beschriebenen Einstellungen für das eserp, wird nach einem Programmneustart in der Anmeldemaske die zusätzliche Schaltfläche Bei Microsoft anmelden angezeigt.

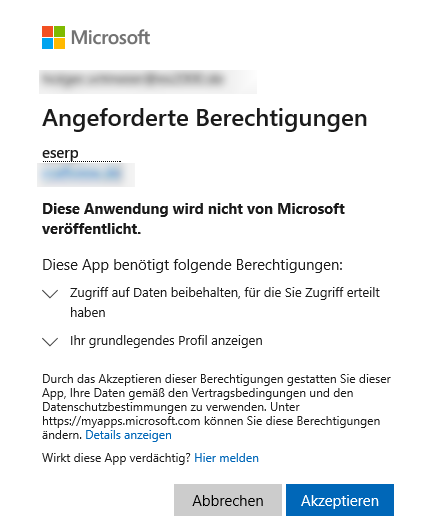

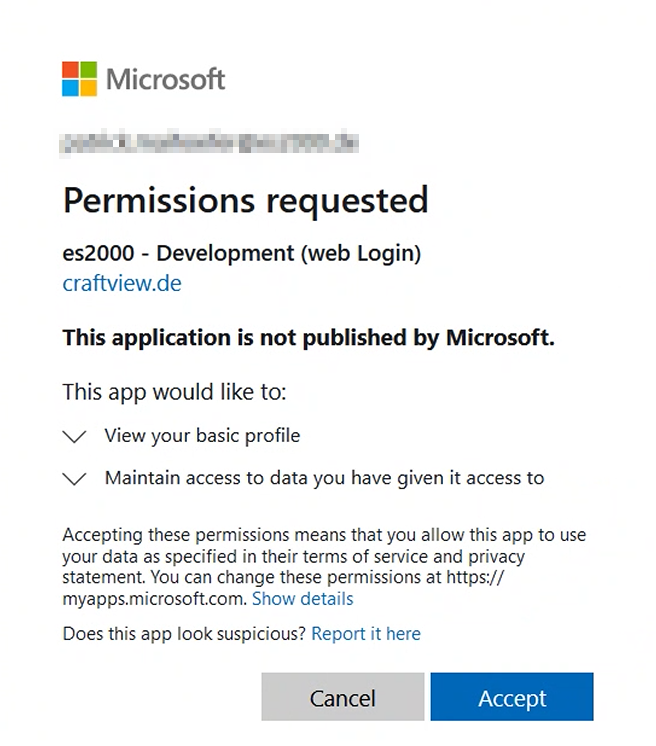

Bei der ersten Anmeldung mit den AAD Anmeldedaten ist es notwendig die erforderlichen Berechtigung für das eserp zu akzeptieren.

Ist die AAD Anmeldung für einen Benutzer aktiviert worden und hat dieser Anmeldung einmal durchgeführt, steht die bisherige Anmeldung mit Personalnummer und Passwort nicht mehr zur Verfügung.

Anmeldung esweb über AAD

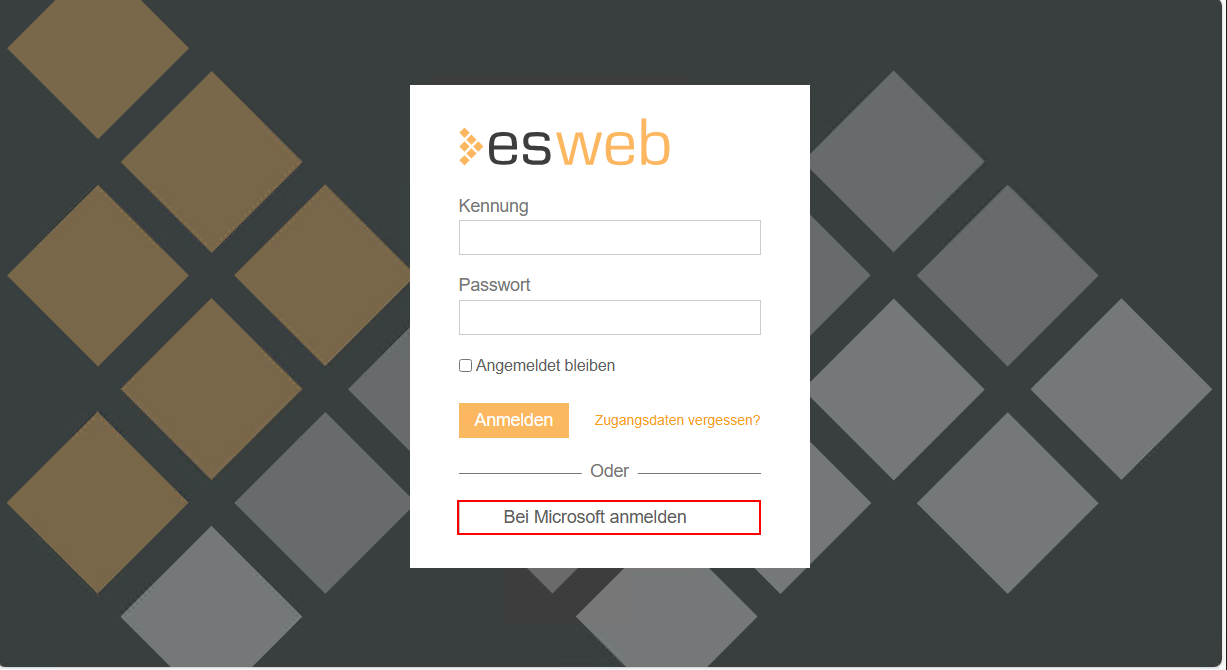

Nach Aktivierung der oben beschriebenen Einstellungen für das esweb, wird nach einem Programmneustart in der Anmeldemaske die zusätzliche Schaltfläche Bei Microsoft anmelden angezeigt.

Wenn ein OpenID Connect Provider für den Login konfiguriert ist, wird auf esweb Login Seite vor der Login Schaltfläche für den Anbieter der Text Für Mitarbeiter angezeigt. Dies zeigt an, dass diese Anmeldemöglichkeit für Mitarbeiter (Personal) zur Verfügung steht. Handelt es sich bei dem OpenID Connect Provider um den Anbieter Microsoft, wird das Microsoft Logo / Icon angezeigt.

Bei der ersten Anmeldung mit den AAD Anmeldedaten ist es notwendig die erforderlichen Berechtigung für das esweb zu akzeptieren.

Bei der erfolgreichen Anmeldung am AAD wird ein Cookie im Browser angelegt, welcher eine Stunde gültig ist. Nach Ablauf dieser Zeit ist eine erneute Anmeldung über die Schaltfläche Bei Microsoft anmelden in der esweb Anmeldemaske notwendig, dabei werden keine Anmeldeinformationen benötigt, wenn Sie die Option Angemeldet bleiben / Remember me im Microsoft Anmeldedialog aktiviert haben.

Ist die AAD Anmeldung für einen Benutzer aktiviert worden und hat dieser Anmeldung einmal durchgeführt, steht die bisherige Anmeldung mit Personalnummer und Passwort nicht mehr zur Verfügung.

Sie können im esweb anschließend die AAD Anmeldung umgehen und sich immer direkt im Azure AD anmelden, wenn Sie der esweb URL OpenId/Login anfügen (zum Beispiel bei Bookmarks).

https://webserver/esweb/OpenId/Login