Aktivieren von HTTPS auf dem IIS

Nach der Installation des IIS Webservers und des esweb ist noch das Aktivieren des HTTPS-Protokolls und das Binden des Protokolls an die esweb-Website erforderlich.

es2000 macht keine Angaben zu einer bestimmten Eignung der folgenden Informationen. Irrtümer und Fehler bleiben ausdrücklich vorbehalten, die Angaben erfolgen ohne Gewähr. Die Angaben stellen nur Beschreibungen dar und enthalten keine Garantie der Beschaffenheit der Produkte. Die Informationen können zum Teil auch ein Versuch sein, Ihnen bei einer Aufgabenstellung zu helfen, selbst wenn das Produkt eigentlich nicht für diesen speziellen Zweck vorgesehen wurde.

Der Betrieb des esweb mit einer ungesicherten HTTP-Verbindung wird aus Sicherheitsgründen nicht empfohlen.

Das HTTPS-Protokoll ist eine Standard-Sicherheitstechnologie, die für die verschlüsselte Verbindung zwischen einem Webserver und einem Webclient verwendet wird. HTTPS sorgt für eine sichere Netzwerkkommunikation, indem der Server identifiziert und authentifiziert und der Datenschutz und die Integrität aller übertragenen Daten sichergestellt wird. Da HTTPS das Abhören oder Manipulieren von im Netzwerk versendeten Informationen verhindert, sollte es in jedem Anmeldungs- oder Authentifizierungsmechanismus sowie für das gesamte Netzwerk verwendet werden, in dem die Kommunikation vertrauliche oder proprietäre Informationen enthält.

Durch die Verwendung von HTTPS wird verhindert, dass die zwischen esweb / esmobile und dem Webserver (IIS) gesendeten Namen, Kennwörter und anderen vertraulichen Daten ausgespäht werden. Wenn Sie HTTPS verwenden, stellen Sie eine Verbindung mit Webseiten und Ressourcen über das HTTPS- anstatt das HTTP-Protokoll her.

Um HTTPS zu verwenden, ist ein Serverzertifikat erforderlich, welches an die Website gebunden wird, auf das esweb ausgeführt wird. Das Laden eines Zertifikats und dessen Bindung an eine Website ist je nach Webserver unterschiedlich.

Stellen Sie außerdem sicher, dass Ihr Webserver so eingestellt ist, dass Client-Zertifikate ignoriert werden, damit der Zugriff auf sichere Services ordnungsgemäß über HTTPS erfolgt.

Erstellen eines Serverzertifikats

Um eine HTTPS-Verbindung zwischen esweb / esmobile und dem Webserver herzustellen, benötigt der Webserver ein Serverzertifikat. Ein Zertifikat ist eine digitale Datei, die Informationen zur Identität des Webservers enthält. Sie enthält außerdem die Verschlüsselungstechnik, die verwendet wird, wenn ein sicherer Kanal zwischen dem Webserver und dem esweb-Server hergestellt wird.

Ein Zertifikat wird vom Besitzer der Website erstellt und digital signiert. Es gibt drei Typen von Zertifikaten, von der Zertifizierungsstelle signierte, Domänen- und selbstsignierte Zertifikate, die weiter unten erläutert werden.

Unter Umständen kann es beim Zugriff auf das esweb zu dem Fehler ERR_SSL_KEY_USAGE_INCOMPATIBLE kommen. In diesem Falle ist die Erstellung des selbstsignierten Zertifikates über die Powershell wie folgt erforderlich:

New-SelfSignedCertificate -FriendlyName ZERTIFIKATSNAME -DnsName SERVERNAME -KeyUsage DigitalSignature

Von der Zertifizierungsstelle (CA) signierte Zertifikate

Von einer Zertifizierungsstelle (CA) signierte Zertifikate sollten für Produktivsysteme verwendet werden, insbesondere dann, wenn Benutzer außerhalb Ihrer Organisation auf den esweb-Server zugreifen.

Ein Zertifikat kann außer durch den Besitzer der Website auch durch eine unabhängige Zertifizierungsstelle signiert werden. Eine CA ist normalerweise ein vertrauenswürdiger Drittanbieter, der die Authentizität einer Website bestätigen kann. Wenn eine Website vertrauenswürdig ist, fügt die Zertifizierungsstelle dem selbstsignierten Zertifikat dieser Website eine eigene digitale Signatur hinzu. Auf diese Weise wird Webclients garantiert, dass die Identität der Website überprüft wurde.

Beim Verwenden eines Zertifikats, das von einer bekannten Zertifizierungsstelle ausgestellt wurde, findet die sichere Kommunikation zwischen dem Server und dem Webclient automatisch statt, ohne dass eine spezielle Aktion des Benutzers erforderlich ist. Im Webbrowser liegt kein unerwartetes Verhalten vor, bzw. es wird keine Warnmeldung angezeigt, da die Website durch die CA überprüft wurde.

Domänenzertifikate

Wenn sich Ihr Server hinter einer Firewall befindet und kein signiertes CA-Zertifikat verwendet werden kann, ist ein Domänenzertifikat eine akzeptable Lösung. Ein Domänenzertifikat ist ein internes Zertifikat, das von der Zertifizierungsstelle einer Organisation signiert wird. Durch die Verwendung eines Domänenzertifikats können Kosten für die Ausstellung von Zertifikaten reduziert und die Bereitstellung von Zertifikaten vereinfacht werden, da sie schnell innerhalb der Organisation zur vertrauenswürdigen internen Verwendung erstellt werden können.

Innerhalb Ihrer Domäne kommt es weder zu unerwartetem Verhalten noch zu Warnmeldungen, wie dies normalerweise bei einem selbstsignierten Zertifikat der Fall ist, da die Website durch das Domänenzertifikat überprüft wurde. Domänenzertifikate werden jedoch nicht durch eine externe CA überprüft, d. h. Benutzer, die Ihre Website von außerhalb Ihrer Domäne besuchen, können nicht überprüfen, ob es sich bei dem Zertifikat tatsächlich um das Zertifikat handelt, das es vorgibt zu sein. Externen Benutzern werden Browser-Warnungen angezeigt, dass die Website nicht vertrauenswürdig ist, wodurch sie den Eindruck gewinnen können, mit einem bösartigen Angreifer zu kommunizieren, und von Ihrer Website weggeleitet werden.

In den meisten Fällen erhalten Sie die Zertifikate von Ihrem IT-Administrator, der diese an den HTTPS-Port 443 bindet.

Selbstsignierte Zertifikate

Ein Zertifikat, das nur vom Besitzer der Website signiert wird, wird als selbstsigniertes Zertifikat bezeichnet. Selbstsignierte Zertifikate werden normalerweise in Websites verwendet, die nur Benutzern im internen Netzwerk (LAN) der Organisation zur Verfügung stehen. Wenn Sie mit einer Website außerhalb Ihres eigenen Netzwerks kommunizieren, die ein selbstsigniertes Zertifikat verwendet, haben Sie keine Möglichkeit, zu überprüfen, ob es sich bei der Website, die das Zertifikat ausgibt, tatsächlich um die Website handelt, die sie vorgibt zu sein. Sie könnten tatsächlich mit einem bösartigen Angreifer kommunizieren, der ein Risiko für Ihre Daten darstellt.

Bei der Verwendung von selbstsignierten Zertifikaten ist damit zu rechnen, dass der Webbrowser Warnungen anzeigt, dass die Website nicht vertrauenswürdig ist. Wenn ein Webbrowser ein selbstsigniertes Zertifikat erkennt, zeigt er in der Regel eine Warnung an, und fordert Sie auf, zu bestätigen, dass Sie zu der Site weitergeleitet werden möchten. Viele Browser zeigen Warnsymbole oder eine rot markierte Adressleiste an, so lange Sie das selbstsignierte Zertifikat verwenden.

Erstellen eines selbstsignierten Zertifikats in IIS

Führen Sie in IIS Manager die folgenden Schritte aus, um ein selbstsigniertes Zertifikat zu erstellen:

-

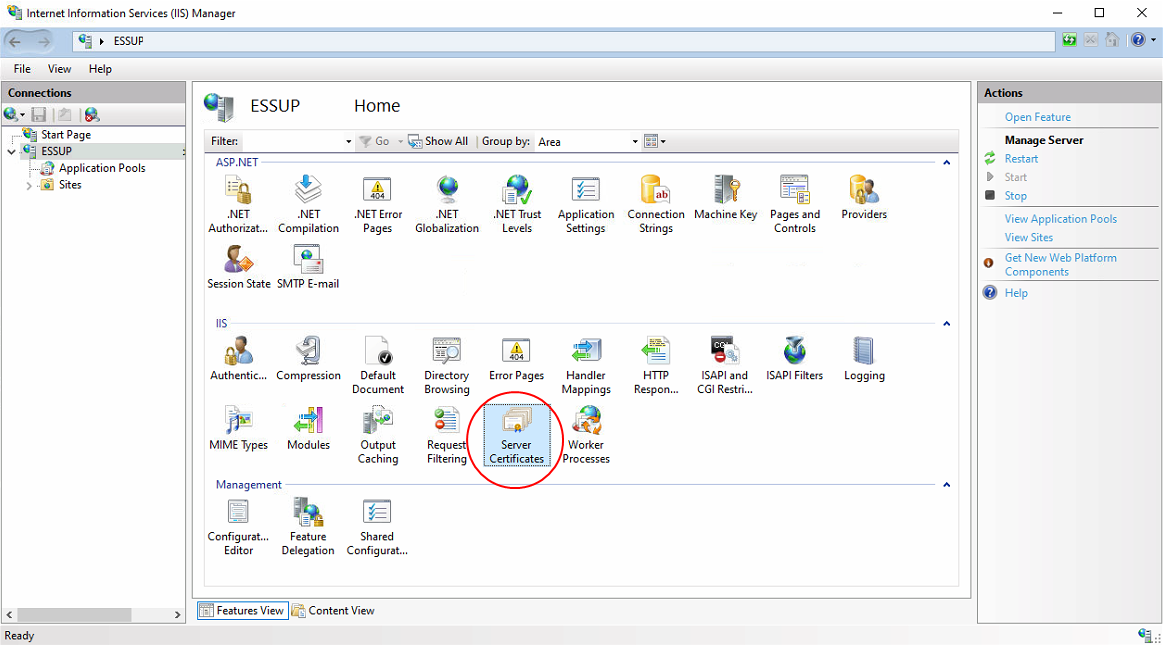

Starten Sie den Informationsdienste (IIS)-Manager

-

Wählen Sie im Bereich Verbindungen Ihren Server in der Strukturansicht aus, und doppelklicken Sie auf Serverzertifikate.

-

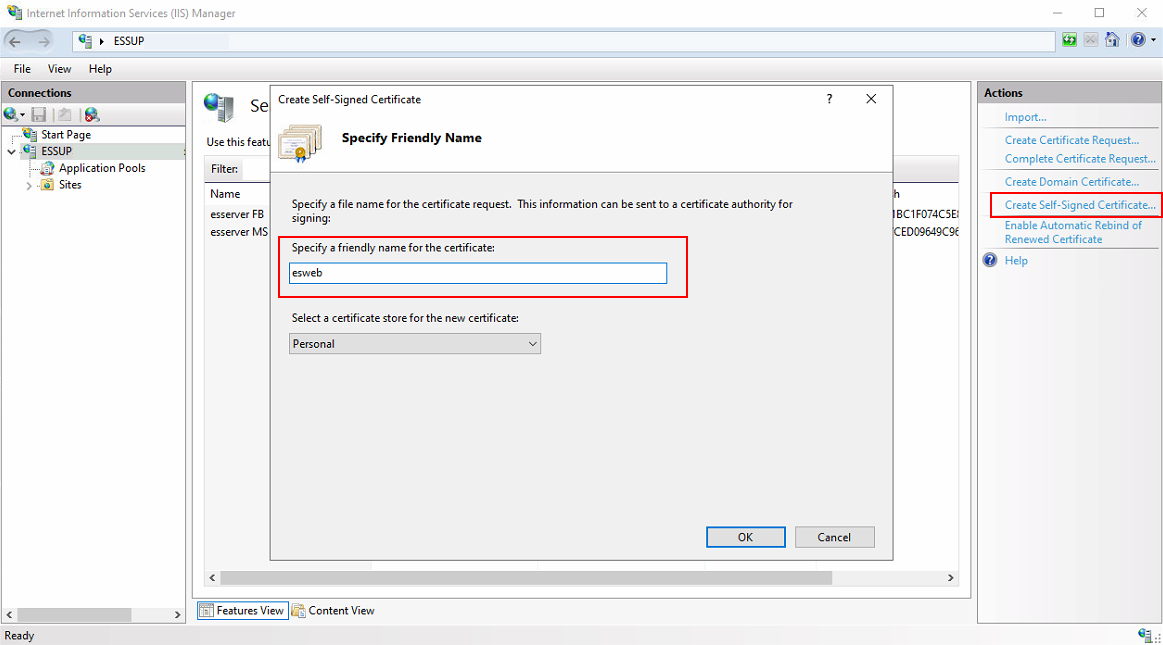

Klicken Sie im Bereich Aktionen auf Selbstsigniertes Zertifikat erstellen.

-

Vergeben Sie einen sprechenden Namen für das neue Zertifikat ein, und klicken Sie auf OK.

Der letzte Schritt besteht darin, das selbstsignierte Zertifikat an den HTTPS-Port 443 zu binden. Weitere Anweisungen finden Sie unter Binden des Zertifikats an die Website.

Binden des Zertifikats an die Website

Es ist erforderlich das Zertifikat an die Website zu binden, auf der esweb ausgeführt wird.

Binden bezeichnet den Prozess der Konfiguration des Zertifikats für die Verwendung von Port 443 auf der Website.

Die Anweisungen zum Binden eines Zertifikats an die Website ist je nach Plattform und Version des Webservers unterschiedlich. Weitere Anweisungen erhalten Sie von Ihrem Systemadministrator oder in der Dokumentation Ihres Webservers. Nachstehend finden Sie beispielsweise die Schritte zum Binden eines Zertifikats in IIS.

Binden eines Zertifikats an Port 443 in IIS

Führen Sie in IIS Manager die folgenden Schritte aus, um ein Zertifikat an den HTTPS-Port 443 zu binden:

-

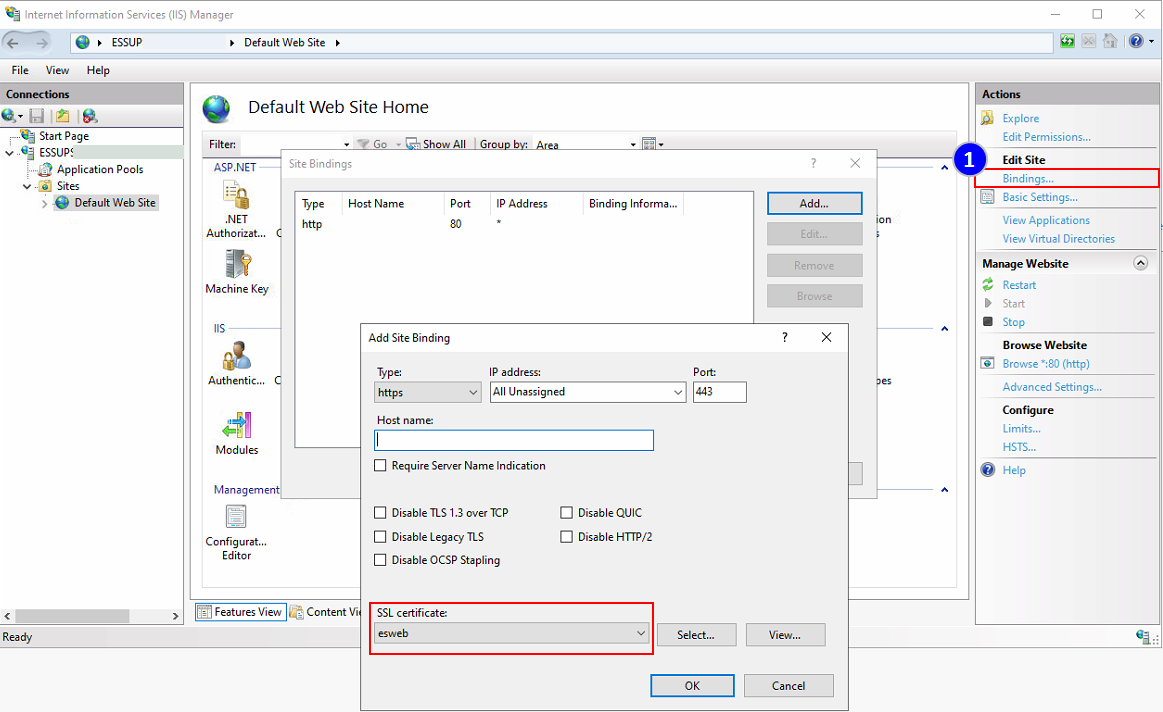

Wählen Sie Ihre Site in der Strukturansicht und im Bereich Aktionen aus, und klicken Sie auf Bindungen (1).

-

Wenn Port 443 in der Liste der Bindungen nicht verfügbar ist, klicken Sie auf die Schaltfläche Hinzufügen. Wählen Sie aus der Drop-down-Liste Typ den Eintrag HTTPS aus. Lassen Sie den Port auf 443 eingestellt.

Der Port 443 ist der Standardport für HTTPS-Verbindungen, andere Ports können gemäß individueller Sicherheitsmaßnahmen vom Administrator vergeben werden.

-

Wenn Port 443 aufgelistet ist, wählen Sie den Port aus der Liste aus, und klicken Sie auf die Schaltfläche Bearbeiten.

-

-

Wählen Sie in der Drop-down-Liste für Zertifikate den Namen des Zertifikats aus, und klicken Sie auf OK.

-

Entfernen Sie optional die HTTP-Verbindung über Port 80 (Empfohlen!).

Test der HTTPS-Verbindung

Nun kann der https Zugriff für das esweb verwendet werden.

Es gilt hierbei noch zu berücksichtigen, dass eine Verbindung auch nur zu der Adresse möglich ist, für die das Zertifikat erstellt wurde.

Ein Zertifikat für meinserver.domaene.lokal gilt nicht gleichzeitig für https://localhost/esweb

Selbsterstelle Zertifikate zeigen beim Aufruf der Website im Browser eine Sicherheitswarnung, welche aussagt, dass die Herkunft des Zertifikats nicht geprüft werden kann.